최근 많은 기업이 협업 및 소스 코드 관리를 위해 깃허브 엔터프라이즈를 도입하고 있다. 그러나 클라우드 기반 개발 환경의 확산과 함께 보안 위협 또한 증가함에 따라, 조직은 보다 철저한 보안 대책을 마련해야 한다. 특히 은 데이터 유출 방지, 접근 권한 관리, 감사 로그 기록, 그리고 통합 인증 시스템과 같은 핵심 요소들을 포함한다. 본 글에서는 이러한 보안 기능들을 중심으로 기업이 안전하게 깃허브 엔터프라이즈를 활용할 수 있는 방안을 살펴본다.

깃허브 엔터프라이즈 도입 시 고려해야 할 보안 기능 개요

깃허브 엔터프라이즈(GitHub Enterprise)는 기업 환경에서 소스 코드 및 협업을 안전하게 관리하기 위해 강력한 보안 기능을 제공합니다. 이 솔루션을 도입할 때는 조직의 보안 정책, 컴플라이언스 요구사항, 개발 워크플로우와의 통합 가능성 등을 종합적으로 고려해야 합니다. 깃허브 엔터프라이즈 도입 시 고려해야 할 보안 기능은 단순히 접근 제어를 넘어서, 데이터 유출 방지, 감사 로깅, SSO(Single Sign-On) 통합, 보안 정책 자동화 등 측면을 포함합니다. 따라서 기업은 사전에 보안 요구사항을 명확히 정의하고, 각 기능이 조직의 인프라 및 규정 기준과 일치하는지를 철저히 검토해야 합니다.

SSO(Single Sign-On) 및 IDP 통합 지원

깃허브 엔터프라이즈는 SAML 기반의 SSO(Single Sign-On)를 통해 기업의 기존 IDP(Identity Provider, 예: Okta, Azure AD, Google Workspace 등)와 원활하게 통합됩니다. 이를 통해 사용자 인증을 중앙에서 관리할 수 있으며, 계정 생성 및 중단 프로세스를 자동화하여 보안 사고 위험을 줄일 수 있습니다. 깃허브 엔터프라이즈 도입 시 고려해야 할 보안 기능 중 하나로, SSO는 사용자 접근 권한을 기업의 보안 정책에 따라 동적으로 조정할 수 있게 해줍니다. 특히 계정 탈취 방지 및 사용자 수명 주기 관리 측면에서 매우 효과적입니다.

세분화된 RBAC(역할 기반 접근 제어)

깃허브 엔터프라이즈는 조직, 팀, 리포지토리 수준에서 세밀한 권한 설정을 가능하게 하는 RBAC(Role-Based Access Control) 기능을 제공합니다. 관리자는 사용자 역할을 ‘읽기’, ‘쓰기’, ‘관리’ 등으로 구분하여 민감한 코드베이스에 대한 무단 접근을 방지할 수 있습니다. 또한, 기업은 자체 보안 정책에 따라 사용자 권한을 그룹 단위로 일괄 적용하거나 감사할 수 있어 권한 남용 위험을 최소화할 수 있습니다. 깃허브 엔터프라이즈 도입 시 고려해야 할 보안 기능으로서 RBAC는 보안과 생산성 간의 균형을 유지하는 핵심 요소입니다.

보안 감사 로그 및 이벤트 모니터링

깃허브 엔터프라이즈는 사용자 활동과 시스템 이벤트를 상세히 기록하는 감사 로그(Audit Log) 기능을 제공합니다. 이 로그는 API를 통해 외부 SIEM(Security Information and Event Management) 시스템과 연동되어 실시간 모니터링 및 위협 탐지에 활용될 수 있습니다. 예를 들어, 비정상적인 로그인 시도, 대량의 코드 다운로드, 권한 변경 이력 등을 추적하여 보안 사고에 신속히 대응할 수 있습니다. 따라서 사고 대응 능력 강화 측면에서 깃허브 엔터프라이즈 도입 시 고려해야 할 보안 기능으로 감사 로그는 필수적입니다.

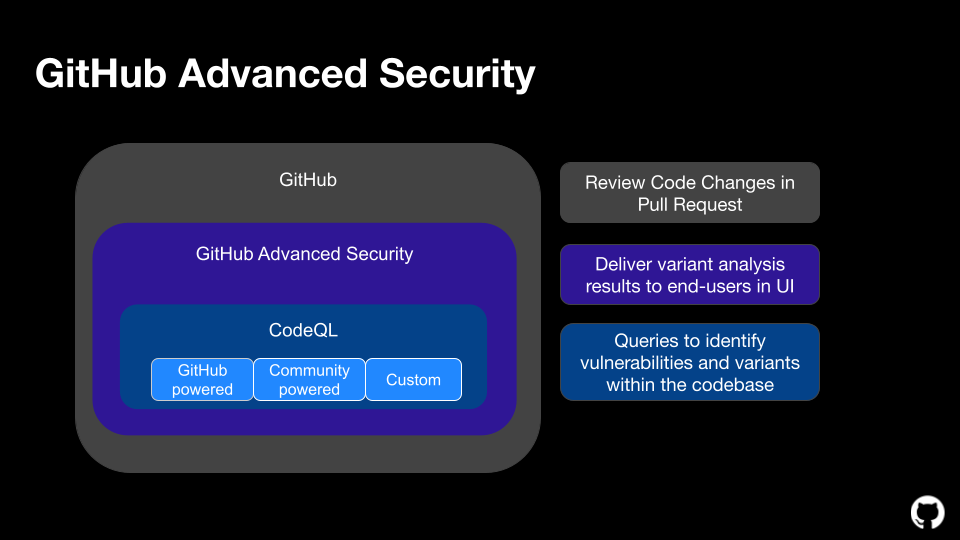

비공개 리포지토리와 코드 스캔 기능

깃허브 엔터프라이즈는 비공개 리포지토리 지원을 통해 기업의 소스 코드를 외부에 노출되지 않도록 보호합니다. 더불어, Code Scanning 기능을 통해 정적 분석(SAST)을 자동으로 수행하여 취약한 코드 패턴이나 알려진 보안 결함(CVE)을 조기에 발견할 수 있습니다. 이 기능은 CI/CD 파이프라인에 통합되어 개발 초기 단계부터 보안을 내재화(Shift Left Security)할 수 있도록 지원합니다. 깃허브 엔터프라이즈 도입 시 고려해야 할 보안 기능 중 코드 수준의 위협 탐지 능력은 소프트웨어 공급망 보안 강화에 매우 중요합니다.

데이터 암호화 및 네트워크 보안 설정

깃허브 엔터프라이즈는 저장 중(in-transit) 및 전송 중(at-rest) 데이터 모두에 대해 엔드투엔드 암호화를 지원합니다. TLS 1.2 이상을 통한 HTTPS 통신과 함께, 기업은 자체 인증서를 적용하거나 방화벽, VPC, IP allowlist 등 네트워크 보안 정책을 조합하여 접근을 제한할 수 있습니다. 이러한 설정은 특히 규제가 엄격한 산업(금융, 의료, 정부 등)에서 데이터 유출 방지 및 규정 준수를 달성하는 데 핵심 역할을 합니다. 따라서 깃허브 엔터프라이즈 도입 시 고려해야 할 보안 기능으로서 네트워크 및 암호화 설정은 기반 보안 인프라의 핵심 요소입니다.

| 보안 기능 | 주요 이점 | 관련 규정/표준 |

| SSO 및 IDP 통합 | 중앙 집중식 인증, 계정 수명 주기 자동화 | SOC 2, ISO 27001 |

| 세분화된 RBAC | 민감 코드 접근 제어, 권한 최소화 원칙 적용 | NIST, CIS Controls |

| 감사 로그 및 이벤트 모니터링 | 보안 사고 추적, 실시간 위협 감지 | GDPR, HIPAA |

| 코드 스캔 및 비공개 리포지토리 | 취약점 조기 발견, 코드 기밀성 보장 | OWASP, PCI DSS |

| 데이터 암호화 및 네트워크 보안 | 데이터 유출 방지, 외부 접근 제한 | FIPS 140-2, GDPR |

사례·비즈니스

깃허브 엔터프라이즈 도입 시 어떤 인증 및 접근 제어 기능을 고려해야 하나요?

깃허브 엔터프라이즈를 도입할 때는 SSO(Single Sign-On)와 SCIM(System for Cross-domain Identity Management)을 통한 통합 인증 및 사용자 자동 프로비저닝 기능을 반드시 고려해야 합니다. 이를 통해 조직 내 사용자 계정을 중앙에서 효율적으로 관리하고, 권한 기반 접근 제어(RBAC)를 적용하여 민감한 리포지토리나 설정에 대한 접근을 철저히 제한할 수 있습니다.

데이터 암호화는 어떻게 처리되나요?

깃허브 엔터프라이즈는 정적 데이터(at rest)와 전송 중 데이터(in transit)에 대해 강력한 암호화를 제공합니다. 특히 자체 관리형 환경에서는 고객이 암호화 키를 자체적으로 관리(customer-managed keys)할 수 있는 옵션을 통해 데이터 보안을 더욱 강화할 수 있으며, FIPS 140-2와 같은 엄격한 보안 표준을 준수할 수 있습니다.

감사 로그(Audit Log) 기능은 어떤 보안 역할을 하나요?

깃허브 엔터프라이즈의 감사 로그는 조직 내에서 발생하는 중요한 이벤트(예: 리포지토리 접근, 권한 변경, 설정 업데이트 등)를 기록하여 보안 모니터링 및 규정 준수(compliance)를 지원합니다. 이 로그는 SIEM(Security Information and Event Management) 시스템과 연동되어 실시간 위협 탐지 및 사고 대응에 활용될 수 있습니다.

비밀 정보 스캔(Secret Scanning) 기능은 어떻게 작동하나요?

깃허브 엔터프라이즈의 비밀 정보 스캔 기능은 코드 또는 커밋 내에 우발적으로 노출된 API 키, 비밀번호, 인증서 등 민감한 자격 증명(credentials)을 자동으로 탐지하고 알림을 제공합니다. 이 기능은 사전 정의된 패턴 외에도 사용자 정의 패턴을 등록해 조직 고유의 보안 요구사항에 맞춰 확장할 수 있어, 정보 유출 방지(DLP)에 효과적입니다.