클라우드 기반 데이터 저장소의 핵심 구성 요소인 Amazon S3는 기업과 개발자에게 높은 확장성과 가용성을 제공하지만, 잘못된 설정은 심각한 보안 사고로 이어질 수 있습니다. 특히 공개적으로 노출된 버킷은 민감한 정보 유출의 주요 원인이 됩니다. 따라서 효과적인 데이터 보호를 위해 올바른 접근 제어, 암호화, 모니터링 정책을 수립하는 것이 필수적입니다. 본 글에서는 이러한 위험을 최소화하고 보안 태세를 강화하기 위한 를 소개합니다.

AWS S3 버킷 보안 설정 베스트 프랙티스 개요

AWS S3(Simple Storage Service)는 클라우드 기반 객체 스토리지 서비스로서, 데이터를 안전하게 저장하고 관리할 수 있도록 보안 기능을 제공합니다. 그러나 기본 설정 상태에서는 많은 버킷이 공개적으로 접근 가능하도록 구성되어 있어, 의도치 않은 데이터 유출이나 보안 사고로 이어질 수 있습니다. 따라서 AWS S3 버킷 보안 설정 베스트 프랙티스를 철저히 준수하는 것이 중요합니다. 이러한 프랙티스는 데이터 무결성, 기밀성 및 가용성을 보장하며, AWS Well-Architected Framework의 보안 기둥(Security Pillar)과도 일치합니다.

버킷 정책 및 액세스 제어 목록(ACL)의 적절한 구성

AWS S3 버킷 보안 설정 베스트 프랙티스의 핵심 중 하나는 버킷 정책(Bucket Policy)과 ACL(Access Control List)을 올바르게 설정하는 것입니다. 기본적으로 S3 리소스는 비공개이며, 명시적으로 접근 권한을 부여해야만 외부에서 액세스할 수 있습니다. 그러나 실수로 전체 공개(Public Read/Write) 권한을 부여하는 경우가 종종 발생합니다. 이를 방지하기 위해, 버킷 정책은 IAM 정책보다 우선 적용되며, 원하는 사용자나 서비스에만 필요한 최소한의 권한을 부여하는 것이 원칙입니다. ACL은 개별 객체 또는 버킷 수준에서 세부적인 권한을 설정할 수 있지만, 현대적인 보안 관리에서는 버킷 정책과 IAM 정책을 조합하여 사용하는 것이 더 권장됩니다.

S3 차단 공개 접근(Block Public Access) 설정 활성화

AWS는 S3 버킷의 실수로 인한 공개 노출을 방지하기 위해 S3 차단 공개 접근(Block Public Access) 기능을 제공합니다. 이 기능은 계정 수준 또는 개별 버킷 수준에서 활성화할 수 있으며, 공개 ACL, 공개 버킷 정책 및 공개 객체 ACL을 차단합니다. AWS S3 버킷 보안 설정 베스트 프랙티스에 따라, 버킷에 대해 이 기능을 기본적으로 활성화하는 것이 필수적입니다. 이를 통해 의도하지 않은 공개 설정으로 인한 보안 위협을 사전에 차단할 수 있습니다. 특히 민감한 데이터를 저장하는 버킷의 경우, 차단 공개 접근 설정은 필수 보안 조치입니다.

서버 측 암호화(SSE) 및 전송 중 암호화 적용

AWS S3는 데이터를 저장할 때 서버 측 암호화(Server-Side Encryption, SSE)를 자동으로 지원합니다. SSE는 AWS가 관리하는 키(SSE-S3), AWS KMS 키(SSE-KMS), 또는 고객이 제공한 키(SSE-C)를 사용하여 객체를 암호화합니다. 또한 데이터 전송 시에는 HTTPS/TLS를 통해 전송 중 암호화를 적용해야 합니다. AWS S3 버킷 보안 설정 베스트 프랙티스에서는 민감한 데이터를 처리할 경우 반드시 SSE-KMS를 사용하여 암호화 키를 세밀하게 제어하고, 액세스 로그 및 감사 추적을 활성화할 것을 권장합니다. 이를 통해 데이터 유출 사고 발생 시에도 정보의 기밀성을 유지할 수 있습니다.

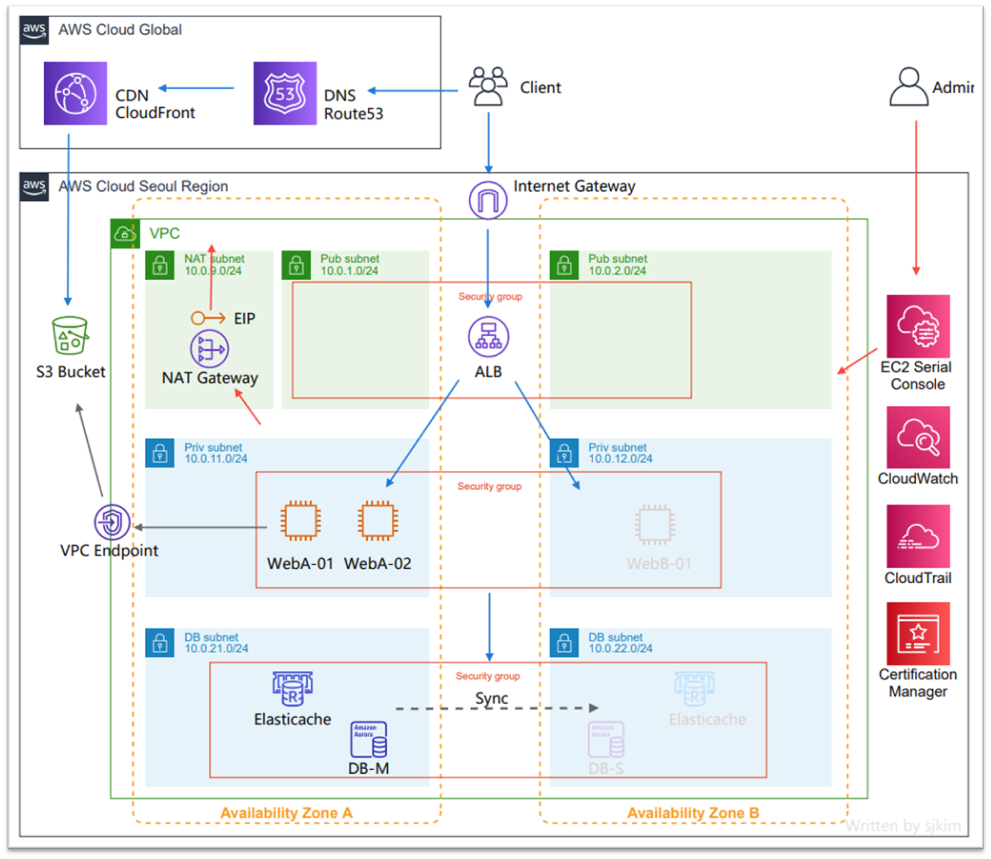

버킷 로깅 및 AWS CloudTrail 통합을 통한 모니터링 강화

보안 사고에 대응하고 예방하기 위해서는 S3 버킷에 대한 접근 이력을 정밀하게 기록하고 분석하는 것이 중요합니다. S3는 자체적으로 버킷 로깅(Bucket Logging) 기능을 제공하여, 각 객체에 대한 요청 로그를 다른 버킷에 저장할 수 있습니다. 또한 AWS CloudTrail을 통해 API 수준의 이벤트까지 추적할 수 있으며, 이를 Amazon CloudWatch 또는 AWS Config와 연동하면 실시간 경고 및 자동 대응이 가능합니다. AWS S3 버킷 보안 설정 베스트 프랙티스에서는 이러한 로깅 및 모니터링 도구를 반드시 활성화하고, 정기적으로 로그를 분석하여 이상 징후를 탐지하는 절차를 마련해야 합니다.

IAM 정책을 통한 세분화된 접근 제어

IAM(Identity and Access Management) 정책은 AWS 내에서 사용자, 그룹, 역할에 대한 권한을 정의하는 핵심 수단입니다. S3 버킷에 접근하는 주체는 IAM 정책을 통해 필요한 권한만 부여받아야 하며, 이는 최소 권한 원칙(Principle of Least Privilege)에 부합합니다. AWS S3 버킷 보안 설정 베스트 프랙티스에서는 IAM 정책에 조건 키(Condition Keys)를 활용하여 IP 주소, 시간대, MFA 사용 여부 등을 기반으로 추가 제어를 적용할 것을 권장합니다. 예를 들어, 특정 IP 대역에서만 S3 버킷에 접근하도록 제한하거나, MFA 인증이 완료된 경우에만 삭제 권한을 부여하는 등의 세밀한 설정이 가능합니다.

| 보안 요소 | 권장 조치 | 비고 |

| S3 차단 공개 접근 | 계정 및 버킷 수준에서 항상 활성화 | 실수로 인한 공개 방지 |

| 버킷 정책 | 명시적 허용 외에는 거부 | 최소 권한 원칙 적용 |

| 서버 측 암호화 | SSE-KMS 또는 SSE-S3 사용 | 데이터 저장 시 자동 암호화 |

| 모니터링 및 로깅 | S3 로깅 + CloudTrail 활성화 | 이상 행동 탐지 및 감사 추적 |

| IAM 정책 | 역할 기반 접근 제어(RBAC) 적용 | 조건 키로 추가 제어 가능 |

사례·비즈니스

AWS S3 버킷에 공개 액세스를 방지하려면 어떻게 해야 하나요?

S3 버킷 정책 및 ACL(Access Control List)을 검토하여 공개 액세스가 차단되도록 설정해야 합니다. 또한, 블록 퍼블릭 액세스(Block Public Access) 기능을 활성화하여 계정 또는 버킷 수준에서 실수로 공개되는 것을 방지할 수 있습니다.

S3 버킷에 대한 액세스 로그는 어떻게 활성화하나요?

S3 서버 액세스 로깅 기능을 사용하면 요청에 대한 로그를 특정 버킷에 저장할 수 있습니다. 로그를 수집하려는 대상 버킷을 지정하고, 원본 버킷에서 로깅을 활성화한 후 IAM 정책을 통해 로그 기록 권한을 부여해야 합니다.

S3 객체에 대해 정적 암호화를 어떻게 구성하나요?

S3는 SSE-S3, SSE-KMS, 또는 SSE-C와 같은 서버 측 암호화 옵션을 제공합니다. 기본적으로 버킷 정책 또는 버킷 설정에서 기본 암호화를 활성화하여 업로드되는 객체에 자동으로 암호화를 적용할 수 있습니다.

S3 보안 설정을 정기적으로 감사하려면 어떤 도구를 사용해야 하나요?

AWS Trusted Advisor, AWS Config, 또는 AWS Security Hub와 같은 네이티브 AWS 서비스를 활용하여 S3 버킷의 보안 설정을 지속적으로 모니터링하고 비보안 구성을 자동으로 식별할 수 있습니다. 이러한 도구들은 컴플라이언스 기준과 비교하여 리스크를 사전에 탐지해 줍니다.